|

Специалист по брутфорсу и анализу парольных хэшей Трой Хант похвастался очередным достижением.

45 секунд — ровно столько ему понадобилось, чтобы расшифровать более

половины парольных хэшей пользователей сайта ABC Australia, которые

сегодня просочились в открытый доступ в результате атаки Анонимов в рамках операции #OpWilders.

Ссылки на части документа перечислены в сообщении на Pastebin, база с хэшами разбита на десять частей, можно скачать одним архивом с зеркала.

Опубликованная база содержит имена, парольные хэши, адреса

электронной почты, IP-адреса и другую приватную информацию 49 561

пользователя сайта ABC Australia, в том числе модераторов. В частности,

приведено содержимое следующих полей базы данных.

- user_id

- user_age

- user_town

- user_nick

- user_regip

- addedtomap

- user_email

- user_gender

- isModerator

- user_password

- user_updateip

- hhscore_score

- user_postcode

- postcode_state

- user_lastLogin

- user_statusText

- user_info_public

- user_regDateTime

- hhscore_testDate

- user_latitude_min

- user_latitude_max

- user_longitude_min

- user_info_approved

- user_longitude_max

- user_statusFlagged

- user_updateDateTime

- user_statusDateTime

Интересующая нас колонка user_password содержит хэши в таком виде:

7907c2d05ed0039357d08433049877341e2b635d

08207f637617d60a7f5d478ebab54e5e9d160dff

f7a9e24777ec23212c54d7a350bc5bea5477fdbb

ef9e6d538efda4b736776330850218adc2f8e6b1

ae5728815eff76b748cddab86f926642c5d168dd

96f0878719d2d667ecf68687f3b93d29af64ac14

7323517c3c74dea82eb14a152110f5f8e8575c28

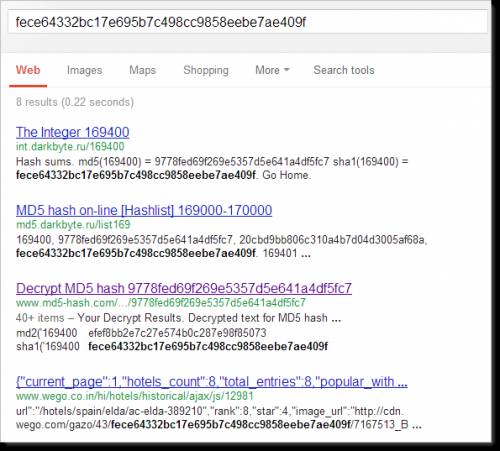

Чтобы осуществить подбор и сравнение хэшей по словарной базе паролей,

нам нужно знать, какой алгоритм хэширования здесь используется. Для

этого достаточно погуглить какой-нибудь из хэшей. Сразу видно, что это

SHA1.

Проверить результат можно в справочнике по хэш-функциям.

Трой Хант пишет, что из 49 561 хэшей уникальными являются 41 585, а

остальные почти 8000 — это повторы. Поскольку алгоритм хэширования

используется в чистом виде, без добавления случайных значений (без

соли), то это облегчает расшифровку базы.

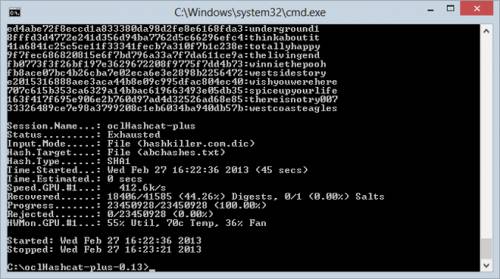

Трой Хант говорит, что при использовании программы hashcat

у него ушло всего лишь 45 секунд на восстановление 18 406 паролей из 41

585 уникальных записей, в том числе около 8000 паролей, которые

использовались повторно.

Трой Хант использовал маленький словарь из 23 млн слов. Для взлома

остальных паролей нужно найти словари большего размера, а также

использовать радужные таблицы, мутации с подстановкой символов и прямой

брутфорс с перебором всех символов подряд. В конце концов, за несколько

суток наверняка можно расшифровать более 90% паролей. Посмотрим, как с

задачей справится Трой Хант (он уже наверняка занялся этим делом).

|